Hay una pesadilla digital que no necesita presentación. Basta con nombrarla para que incomode: la difusión de imágenes íntimas sin consentimiento. No es nueva, pero sí cada vez más real, más rápida y más difícil de frenar.

Durante años, la tecnología fue parte del problema. Hoy, por suerte, empieza a ser parte de la solución. Y no con discursos vacíos, sino con herramientas concretas. Una de ellas tiene nombre poco sexy, pero una utilidad brutal: hashing criptográfico.

Cuando no hace falta subir la foto

Plataformas como StopNCII.org demuestran que se puede actuar con eficacia sin sacrificar la privacidad. Y aquí está la clave: no necesitas subir tu imagen.

El proceso es sencillo, pero poderoso.

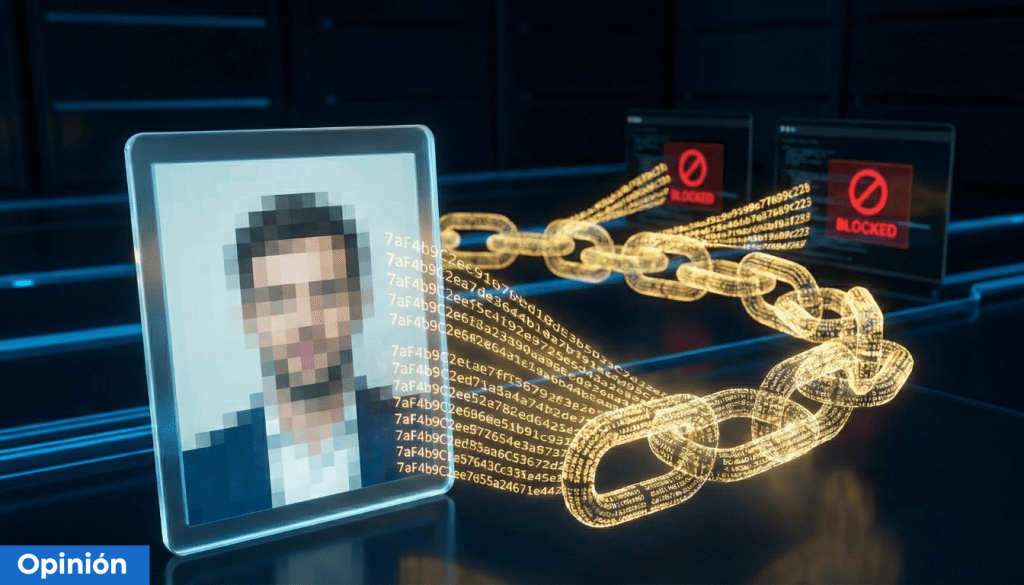

La imagen se analiza localmente en tu navegador, sin salir de tu dispositivo. A partir de ahí, se genera un hash, una huella digital única. Tan sensible que, si cambias un solo píxel, ese código ya no sirve.

Ese hash —no la imagen— se comparte con grandes plataformas como Meta, TikTok o Reddit. Sus sistemas lo reconocen y bloquean automáticamente cualquier intento de publicación. Antes de que el daño ocurra.

Tecnología aplicada con cabeza. Sin morbo. Sin vigilancia masiva.

“La caja de herramientas” digital que ya deberíamos estar usando

Aquí va la parte menos cómoda, pero más necesaria. La seguridad digital no es solo cosa de gobiernos o empresas. Es responsabilidad individual y colectiva.

Como decía Lopera, aquí va la caja de herramientas, versión 2026:

Auditoría social

No todo lo que circula es cierto. Ni todo lo viral es real. En momentos críticos —como vimos con la DANA— la desinformación se propaga como un virus. Contrastar fuentes ya no es opcional.

Identidad soberana

Gestores de contraseñas y doble factor real. Preferiblemente físico. Llaves tipo YubiKey o plataformas como Bitwarden. Los SMS como método de seguridad… ya no dan la talla. Asumámoslo.

Apoyo a la comunidad OSINT

La inteligencia de fuentes abiertas es una herramienta poderosa, pero solo cuando se usa con rigor. Información hay mucha. Información veraz, no tanta. Seguir a las personas y plataformas adecuadas marca la diferencia.

La tecnología no es buena ni mala. Es conocimiento.

Sí, la tecnología nos ha hecho más vulnerables. Pero también nos ha dado los scripts para defendernos.

Desde proteger infraestructuras críticas hasta blindar nuestra intimidad con criptografía, el patrón se repite: conocimiento compartido y comunidad consciente.

No esperes a que te hackeen para interesarte por el cifrado.

La inmunidad digital no aparece de golpe. Se construye bit a bit.

FAQ – Preguntas rápidas sobre hashing y privacidad

¿Qué es exactamente un hash?

Es una huella digital matemática única generada a partir de un archivo. No permite reconstruir la imagen original.

¿StopNCII guarda mis fotos?

No. El análisis se hace localmente y solo se comparte el hash.

¿Funciona aunque la imagen se modifique?

No. Si la imagen cambia, el hash también. Por eso es importante actuar cuanto antes.

¿Qué plataformas participan?

Entre otras, Meta, TikTok y Reddit utilizan estos sistemas de bloqueo preventivo.

¿Esto sustituye a denunciar?

No. Es una capa de protección adicional, no un reemplazo de los procesos legales.

Deja un comentario